Dunia Teknologi Informasi kita akhir pekan lalu baru saja dikejutkan oleh berita yang begitu bombastis dan fenomenal yaitu Menyebarnya sebuah Ransomware yang bernama Wcrypt Atau lebih dikenal dengan “Wanna Cry Ransomware”. Begitu masifnya serangan ini Microsoft sampai mengeluarkan update darurat (Emergency update patch) untuk seluruh versi Windows baik yang masih disupport maupun tidak.

Bila Pada April 2016 lalu saya pernah menjelaskan tentang ransomware Locky yang menggunakan MO (Modus Operandi) standar para ransomware dimana file yang anda miliki akan dienkripsi dan dikunci sebuah “Kunci Khusus” kemudian anda disuruh untuk menebus sejumlah uang tertentu kepada si pengunci tersebut. Nah kurang lebih Wannacry juga menggunakan MO Demikian, lalu apa bedanya? Dan Bagaimana cara penyebarannya? Juga Antisipasinya? Berikut akan saya bahas satu persatu, mari kita simak Bersama-sama

Bagaimana kronologis Penyebarannya?

Kasus besar pertama yang dilaporkan adalah Hari Jum’at tanggal 12 Mei 2017 yang menimpa perusahaan telekomunikasi asal Spanyol Yaitu Telefonica, dan menyebar kemana-mana tanpa pandang bulu, sekolah menjadi korban, rumah ibadah terkena dan Bahkan di Rumah Sakit juga terkena dan khusus rumah sakit salah satu contoh yang terkena adalah Rumah Sakit besar di Jakarta yaitu RS Harapan Kita dimana Virus Wcrypt delah berhasil mengunci dan mengenkripsi semua Sistem Administrasi Termasuk Catatan medis dan juga Daftar tagihan pasien, Sangat fantastis!

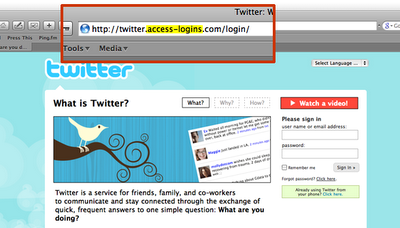

Penyebaran awalnya tidak diketahui pasti apakah melalui metode phishing dengan mengirim “attachment jebakan” via e-mail seperti virus kebanyakan atau melalui metode baru yang dikatakan baru dipakai pada varian ini yaitu dengan mengekspos kelemahan Komponen Windows yaitu Server Message Block (SMB) Yang terkenal dengan istilah Double Pulsar Backdoor, Kelemahan ini memang sudah diperbaiki oleh Microsoft yang menerbitkan file patch update pada 14 Maret 2017 dengan namecode ETERNALBLUE, namun apabila melihat banyaknya komputer yang terinfeksi virus ini nampaknya banyak yang tidak meng-install patch update ini terutama Versi Sistem Operasi Windows yang sudah tidak disupport Windows lagi seperti Windows XP Dan Windows 8.

Cara kerja dari backdoor ini adalah dengan mengakses port TCP 139 atau 445 dari Luar (Internet) yang kemudian disusupi oleh file induk bernama tasksche.exe, kemudian file Induk itu akan membuat direktori baru “/TOR” disetiap Drive yang ada di My Computer Seperti Drive C: D: Bahkan network drive seperti Drive P: Q: Z: dan sebagainya. File inilah yang akan mencari file yang akan dia enkripsi

Apabila terkena, apa yang diakibatkannya?

Logika sederhana akan apa yang dilakukan oleh virus tersebut adalah anggap saja anda men-zip satu folder yang anda punya kemudian file Zip tersebut dibuat satu password untuk mengamankannya. Nah seperti itulah cara kerja Ransomware. Setelah Folder diatas berhasil membuat file infektan maka mereka akan mencari semua tipe file dengan ekstensi sebagai berikut:

.der, .pfx, .key, .crt, .csr, .p12, .pem, .odt, .sxw, .stw, .3ds, .max,

.3dm, .ods, .sxc, .stc, .dif, .slk, .wb2, .odp, .sxd, .std, .sxm,

.sqlite3, .sqlitedb, .sql, .accdb, .mdb, .dbf, .odb, .mdf, .ldf, .cpp,

.pas, .asm, .cmd, .bat, .vbs, .sch, .jsp, .php, .asp, .java, .jar,

.class, .mp3, .wav, .swf, .fla, .wmv, .mpg, .vob, .mpeg, .asf,

.avi, .mov, .mp4, .mkv, .flv, .wma, .mid, .m3u, .m4u, .svg,

.psd, .tiff, .tif, .raw, .gif, .png, .bmp, .jpg, .jpeg, .iso, .backup,

.zip, .rar, .tgz, .tar, .bak, .ARC, .vmdk, .vdi, .sldm, .sldx, .sti,

.sxi, .dwg, .pdf, .wk1, .wks, .rtf, .csv, .txt, .msg, .pst, .ppsx,

.ppsm, .pps, .pot, .pptm, .pptx, .ppt, .xltm, .xltx, .xlc, .xlm,

.xlt, .xlw, .xlsb, .xlsm, .xlsx, .xls, .dotm, .dot, .docm, .docx, .doc

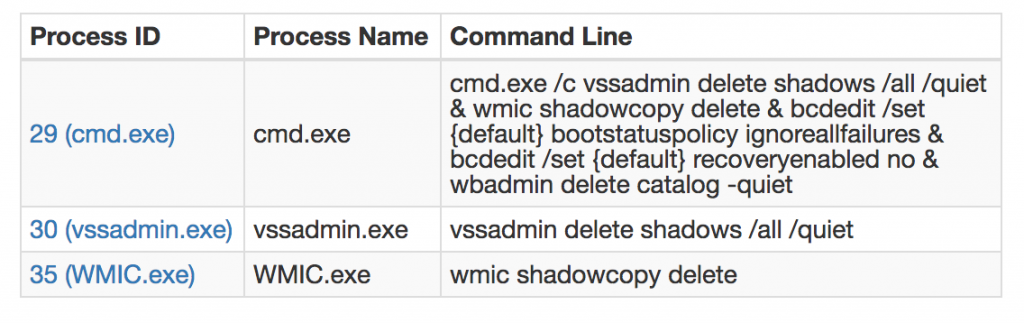

Apabila kita perhatikan seksama maka hampir semua file yang menyangkut pekerjaan kita sehari-hari seperti file dari MS Office (.doc, .docx, .xls, .xlsx dan .ppt) juga Open Office (.ods, .odb, .odt dan .odp) semua akan diambil dan dijadikan sebuah file terenkripsi dengan ekstensi .wnry . Dengan demikian bisa dipastikan semua file penting kita akan dia sembunyikan. Cukup sampai situ? BELUM! Karena selain itu malware ini juga akan menutup segala kemungkinan file ini bisa direstore dari file backup windows maupun shadow copy Windows

Singkatnya sudah file hilang, cara apapun untuk mengembalikan file tersebut sudah dibuat tidak memungkinkan. Hanya ada satu cara untuk mengembalikannya yaitu membayar uang tebusan agar kita dapat kunci untuk membuka enkripsi atas file yang mereka “sandera” tersebut.

Bagaimana langkah antisipasinya?

-

Yang paling penting adalah pastikan bahwa antivirus anda terupdate dan pastikan bahwa status Antivirus anda tidak menunjukkan tanda-tanda failed to update

-

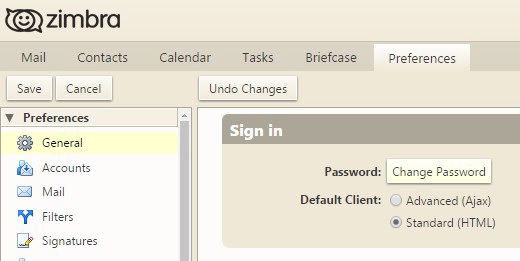

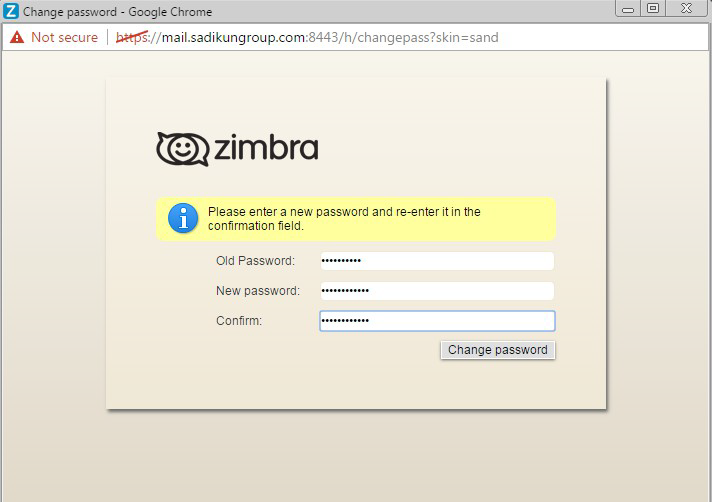

Jangan Pernah mengklik attachment e-mail dari orang yang tidak anda kenal walaupun informasinya tentang tagihan maupun bukti transfer yang mendesak. Apabila pengirim tidak anda kenal maka berbahaya bagi anda apapun itu yang dia minta

-

Pastikan bahwa Windows anda sudah terpasang patch update ETERNALBLUE tanggal 14 Maret 2017 yang saya ceritakan diatas

-

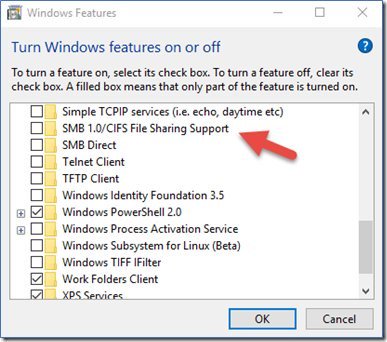

Salah satu langkah preventif adalah memastikan bahwa SMB versi 1 (CIFS) dinonaktifkan pada Windows anda.

Hilangkan centang pada Windows Feature Cek pada control panel anda kemudian masuk ke bagian Windows Feature untuk masuk ke Pilihan ini.

-

Langkah terakhir adalah Usahakan agar anda memiliki file backup anda pada Direktori yang terpisah dari Komputer anda (Contohnya pada external drive maupun cloud drive)

Anekdot

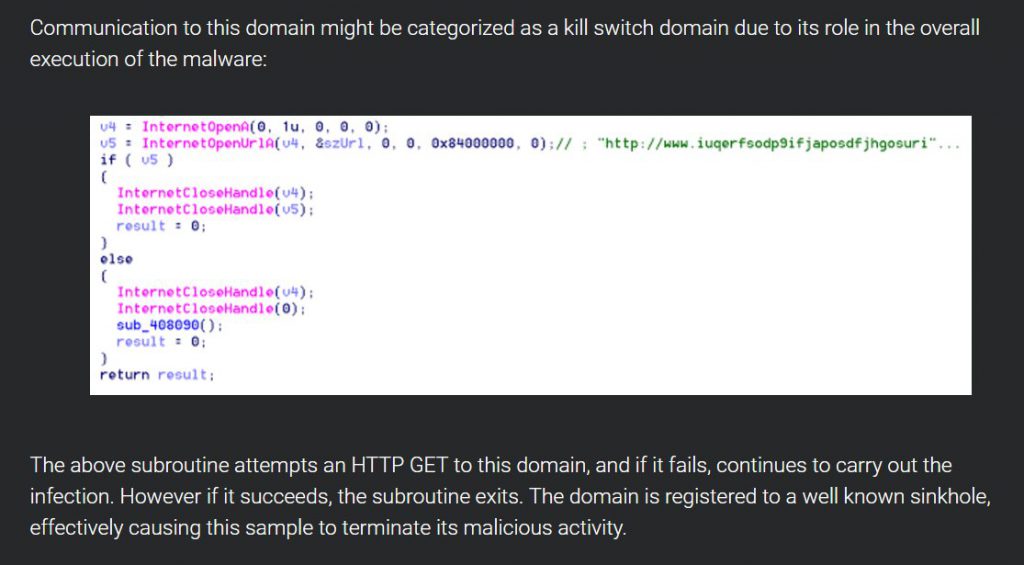

Salah satu hal yang cukup menjadi sorotan adalah bahwa virus ini ternyata memiliki sebuah kondisi yang bisa membuat virus ini menjadi batal tereksekusi. Kondisi ini terdapat pada codeline dari virus itu sendiri bahwa virus itu memiliki sebuah kelemahan yaitu apabila virus ini bisa mengakses sebuah domain di internet yang bernama iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com maka virus ini akan batal tereksekusi

Pada awal merebaknya virus ini domain tersebut merupakan domain yang tidak terdaftar, namun setelah kelemahan ini diketemui maka ada seorang hacker yang berbaik hati mendaftarkan domain tersebut di internet sehingga apabila varian virus ini masuk ke sistem anda dia tidak jadi menjalankan perintah untuk mencari file untuk disembunyikan. Setelah berita ini menyebar dan domain ini sudah bisa diakses diharapkan dapat meredam aktivitas virus ini. Pihak IT Sadikun pun juga sudah mendaftarkan domain ini agar bisa diakses dari proxy kantor anda sebagai langkah preventif

Semoga dengan info yang saya berikan ini dapat menjadi sedikit informasi yang bermanfaat bagi anda yang mungkin juga ikut heboh dan ikut panik dengan kasus merebaknya ransomware ini mendapatkan pencerahan, apabila ada pertanyaan jangan sungkan untuk bertanya kepada Tim IT Support cabang anda masing-masing.